اكتشف باحثو الأمن السيبراني حملة إعلانية مستمرة تستغل منصة الإعلان ميتا وتخترق حسابات فيسبوك لتوزيع سارق المعلومات المعروف باسم SYS01stealer.

وقالت شركة Bitdefender Labs في تقرير: "يستخدم المتسللون وراء الحملة علامات تجارية موثوقة لتوسيع نطاق وصولهم" .

"تستغل حملة الإعلانات الخبيثة ما يقرب من مائة نطاق ضار، لا يتم استخدامها فقط لتوزيع البرامج الضارة ولكن أيضًا لعمليات القيادة والتحكم المباشر (C2)، مما يسمح للجهات الفاعلة في التهديد بإدارة الهجوم في الوقت الفعلي."

تم توثيق SYS01stealer لأول مرة بواسطة Morphisec في أوائل عام 2023، حيث وصف حملات الهجوم التي تستهدف حسابات الأعمال على فيسبوك باستخدام إعلانات Google وملفات تعريف فيسبوك المزيفة التي تروج للألعاب والمحتوى للبالغين والبرامج المقرصنة.

مثل غيرها من برامج السطو الخبيثة، فإن الهدف النهائي هو سرقة بيانات تسجيل الدخول وسجل التصفح وملفات تعريف الارتباط. ولكنها تركز أيضًا على الحصول على بيانات إعلانات فيسبوك وحسابات الأعمال، والتي تُستخدم بعد ذلك لنشر البرامج الخبيثة بشكل أكبر عبر الإعلانات المزيفة.

وأشارت شركة Bitdefender إلى أن "حسابات فيسبوك المخترقة تعمل كأساس لتوسيع نطاق العملية بأكملها. ويمكن إعادة استخدام كل حساب مخترق للترويج لإعلانات ضارة إضافية، مما يؤدي إلى تضخيم نطاق الحملة دون الحاجة إلى قيام المتسللين بإنشاء حسابات فيسبوك جديدة بأنفسهم".

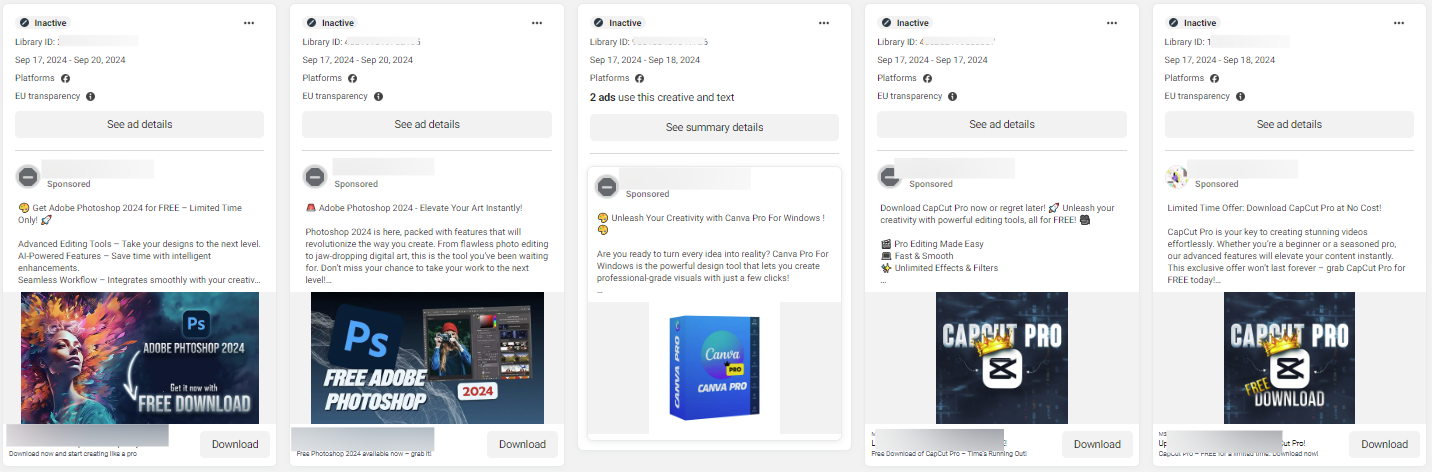

إن الناقل الأساسي الذي يتم من خلاله توزيع SYS01stealer هو من خلال الإعلانات الخبيثة عبر منصات مثل فيسبوك ويوتيوب ولينكدإن LinkedIn، مع الإعلانات التي تروج لموضوعات ويندوز والألعاب وبرامج الذكاء الاصطناعي ومحرري الصور وشبكات VPN وخدمات بث الأفلام. يتم تصميم غالبية إعلانات فيسبوك لاستهداف الرجال الذين تبلغ أعمارهم 45 عامًا أو أكثر.

وقالت شركة Trustwave في تحليل للبرامج الضارة في يوليو 2024: "هذا يجذب الضحايا بشكل فعال إلى النقر على هذه الإعلانات وسرقة بيانات متصفحهم" .

"إذا كانت هناك معلومات متعلقة بفيسبوك في البيانات، فهناك احتمال ليس فقط لسرقة بيانات المتصفح الخاصة بهم ولكن أيضًا لسيطرة الجهات الفاعلة على حساباتهم على فيسبوك لنشر المزيد من الإعلانات الضارة ومواصلة الدورة."

يتم إعادة توجيه المستخدمين الذين يتفاعلون مع الإعلانات إلى مواقع مضللة مستضافة على Google Sites أو True Hosting والتي تنتحل هوية العلامات التجارية والتطبيقات المشروعة في محاولة لبدء العدوى. ومن المعروف أيضًا أن الهجمات تستخدم حسابات فيسبوك المخترقة لنشر إعلانات احتيالية.

الحمولة المرحلة الأولى التي يتم تنزيلها من هذه المواقع هي أرشيف ZIP يتضمن ملفًا تنفيذيًا حميدًا، والذي يستخدم لتحميل ملف DLL ضار مسؤول عن فك تشفير وتشغيل العملية متعددة المراحل.

يتضمن ذلك تشغيل أوامر PowerShell لمنع تشغيل البرامج الضارة في بيئة محمية، وتعديل إعدادات Microsoft Defender Antivirus لاستبعاد مسارات معينة لتجنب الاكتشاف، وإعداد بيئة تشغيل لتشغيل برنامج السرقة المستند إلى PHP.

في أحدث سلاسل الهجوم التي رصدتها شركة الأمن السيبراني الرومانية، جاءت أرشيفات ZIP مدمجة بتطبيق Electron، مما يشير إلى أن الجهات الفاعلة في التهديد تعمل باستمرار على تطوير استراتيجياتها.

يوجد أيضًا داخل Atom Shell Archive (ASAR) ملف JavaScript ("main.js") ينفذ الآن أوامر PowerShell لإجراء فحوصات الحماية وتنفيذ برنامج Stealer. يتم تحقيق الثبات على المضيف من خلال إعداد مهام مجدولة.

وقالت شركة بت ديفيندر: "إن قدرة مجرمي الإنترنت الذين يقفون وراء هذه الهجمات على التكيف تجعل حملة سرقة المعلومات SYS01 خطيرة بشكل خاص. يستخدم البرنامج الخبيث خاصية الكشف عن البيئة المعزولة، مما يوقف عملياته إذا اكتشف أنه يعمل في بيئة خاضعة للرقابة، والتي يستخدمها المحللون غالبًا لفحص البرامج الضارة. وهذا يسمح له بالبقاء دون اكتشاف في كثير من الحالات".

"عندما تبدأ شركات الأمن السيبراني في تحديد وحظر إصدار معين من برنامج التحميل، يستجيب المتسللون بسرعة بتحديث الكود. ثم يقومون بدفع إعلانات جديدة تحتوي على برامج ضارة محدثة تتجنب أحدث تدابير الأمان."

حملات التصيد الاحتيالي تستغل Eventbrite

ويأتي هذا التطور في الوقت الذي قامت فيه شركة Perception Point بتفصيل حملات التصيد التي تستغل منصة Eventbrite للأحداث وحجز التذاكر لسرقة المعلومات المالية أو الشخصية.

تطلب رسائل البريد الإلكتروني، المرسلة عبر noreply@events.eventsbrite[.]com، من المستخدمين النقر على رابط لسداد فاتورة مستحقة أو تأكيد عنوان تسليم الطرد الخاص بهم، وبعد ذلك يُطلب منهم إدخال بيانات تسجيل الدخول وبطاقة الائتمان الخاصة بهم.

يصبح الهجوم ممكنًا من خلال قيام الجهات الفاعلة المهددة بالتسجيل في حسابات شرعية على الخدمة وإنشاء أحداث مزيفة من خلال إساءة استخدام سمعة علامة تجارية معروفة، وتضمين رابط التصيد الاحتيالي داخل وصف الحدث أو المرفق. ثم يتم إرسال دعوة الحدث إلى أهدافهم.

"نظرًا لأن البريد الإلكتروني يتم إرساله عبر نطاق IP وعنوان IP المعتمدين لـ Eventbrite، فمن المرجح أن يجتاز مرشحات البريد الإلكتروني، ويصل بنجاح إلى صندوق الوارد الخاص بالمستلم"، وفقًا لما ذكرته شركة Perception Point .

"كما يزيد نطاق المرسل في Eventbrite من احتمالية فتح المستلمين للبريد الإلكتروني والنقر على رابط التصيد الاحتيالي. ويؤدي هذا الاستغلال لمنصة Eventbrite إلى تمكين المهاجمين من التهرب من الاكتشاف، مما يضمن معدلات تسليم وفتح أعلى."

ذبح الخنازير بطريقة مختلفة

كما يلفت صائدو التهديدات الانتباه إلى زيادة عمليات الاحتيال بالعملات المشفرة التي تنتحل هوية منظمات مختلفة لاستهداف المستخدمين بإغراءات وظيفية وهمية تسمح لهم بكسب المال أثناء العمل من المنزل. كما تدعي الرسائل غير المرغوب فيها أنها تمثل علامات تجارية مشروعة مثل Spotify وTikTok وTemu.

تبدأ هذه الأنشطة عبر وسائل التواصل الاجتماعي والرسائل القصيرة وتطبيقات المراسلة مثل واتساب وتيليجرام. ويطلب المحتالون من المستخدمين الذين يوافقون على تولي الوظائف التسجيل على موقع ويب ضار باستخدام رمز إحالة، وبعد ذلك يُطلب منهم إكمال مهام مختلفة - تقديم مراجعات مزيفة، أو تقديم طلبات منتجات، أو تشغيل أغانٍ معينة على سبوتيفاي، أو حجز الفنادق.

تبدأ عملية الاحتيال عندما يتحول رصيد حساب العمولة المزيف للضحايا فجأة إلى السالب ويتم حثهم على زيادة الرصيد عن طريق استثمار العملة المشفرة الخاصة بهم من أجل كسب مكافآت من المهام.

وقال باحثو شركة بروف بوينت: "ستستمر هذه الدورة الخبيثة ما دام المحتالون يعتقدون أن الضحية سيستمر في الدفع للنظام. وإذا اشتبهوا في أن الضحية أصبح على دراية بالخدعة، فسوف يغلقون حسابه ويتجاهلونه".

وقد نسب المخطط غير المشروع بثقة عالية إلى الجهات الفاعلة المهددة التي تمارس أيضًا ذبح الخنازير ، والذي يُعرف أيضًا باسم الاحتيال الاستثماري في العملات المشفرة القائم على الرومانسية.

"قالت شركة بروف بوينت: "إن الاحتيال في الوظائف يحقق عائدات أقل ولكن أكثر تكرارًا للمحتالين مقارنة بذبح الخنازير. ويستغل هذا النشاط شهرة العلامة التجارية بدلاً من عملية احتيال طويلة الأمد قائمة على الثقة الرومانسية".

كيفية حماية نفسك

• فحص الإعلانات : كن حذرًا بشأن النقر على الإعلانات التي تعرض تنزيلات مجانية أو تبدو جيدة للغاية لدرجة يصعب تصديقها، حتى على المنصات الموثوقة مثل Meta. تحقق دائمًا من المصدر قبل تنزيل أي برنامج.

• استخدم المصادر الرسمية فقط : قم دائمًا بتنزيل البرامج مباشرة من الموقع الرسمي، وليس من خلال منصات الطرف الثالث أو خدمات مشاركة الملفات.

• قم بتثبيت برنامج أمان وتحديثه باستمرار : قم بتثبيت برنامج أمان موثوق به وتحديثه باستمرار. اختر حلول الأمان التي يمكنها اكتشاف التهديدات المتطورة مثل SYS01.

• تمكين المصادقة الثنائية (2FA) : تأكد من تمكين المصادقة الثنائية على حساب فيسبوك الخاص بك، وخاصةً إذا كنت تستخدمه لأغراض تجارية. سيضيف هذا طبقة إضافية من الأمان في حالة تعرض بيانات الاعتماد الخاصة بك للخطر.

• راقب حساباتك التجارية على فيسبوك : تحقق بانتظام من حساباتك التجارية بحثًا عن وصول غير مصرح به أو نشاط مشبوه. إذا لاحظت سلوكًا غير عادي، فأبلغ فيسبوك على الفور وقم بتغيير بيانات تسجيل الدخول الخاصة بك.

المصدر: The Hacker News, Bitdefender