بواسطة: Recorded Futur، McAfee

لاحظ الباحثون حملة جديدة تقدم برامج ضارة من خلال كابتشا مزيفة - وهو اختبار يستخدم على مواقع الويب للتمييز بين البشر والروبوتات.

يستغل المهاجمون بشكل أساسي غرائز مستخدمي الويب للنقر بسرعة عبر أدوات التحقق. هذا المثال الأخير، وفقًا للباحثين في شركة كاسبيرسكي الروسية للأمن السيبراني، يستهدف الأشخاص بشكل أساسي من خلال الإعلانات عبر الإنترنت، بالإضافة إلى المواقع المخصصة للبالغين، وخدمات مشاركة الملفات، ومنصات المراهنة، ومواقع الرسوم المتحركة وتطبيقات الويب التي تحقق الدخل من حركة المرور.

وقد حددت تقارير سابقة نسخة سابقة من العملية، على الرغم من أن هذه الجهود استهدفت في المقام الأول اللاعبين في بلدان من ضمنها اليمن، من خلال توزيع برامج ضارة لسرقة المعلومات على مواقع الويب التي تستضيف ألعابًا مقرصنة.

أظهرت الحملة الأخيرة، التي تم رصدها من منتصف سبتمبر إلى أكتوبر، توسعًا في شبكة توزيع الجهات الفاعلة في التهديد، والتي تهدف على الأرجح إلى الوصول إلى مجموعة أوسع من الضحايا، وفقًا لباحثي كاسبيرسكي.

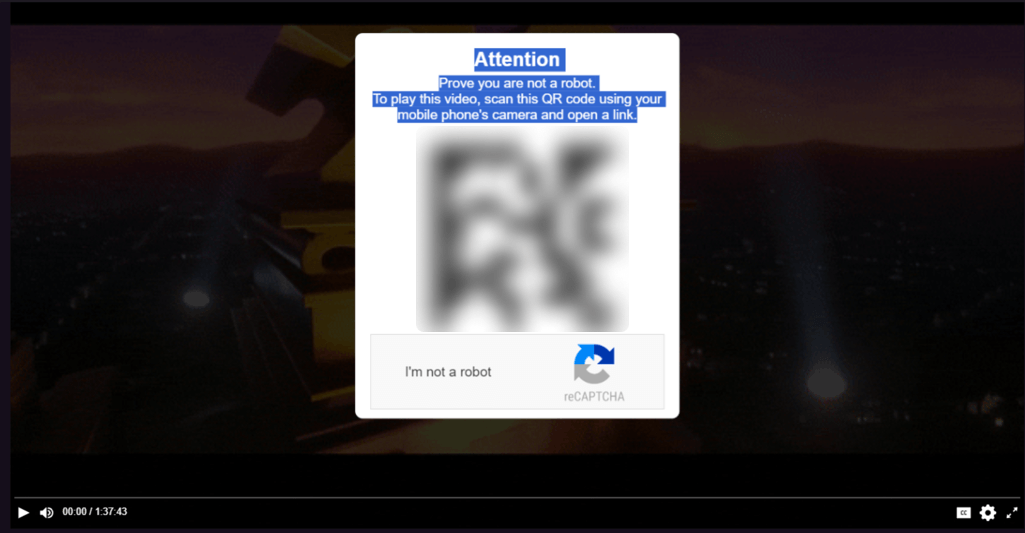

لإصابة المستخدمين ببرامج ضارة تُعرف باسم Lumma وAmadey، يقوم المتسللون بإعادة توجيه الضحايا إلى ما يبدو أنه CAPTCHA عادي. ومع ذلك، فإن النقر فوق الزر المألوف "أنا لست روبوتًا" يؤدي إلى نسخ التعليمات البرمجية الضارة إلى حافظة المستخدم، بينما يؤدي إكمال خطوات التحقق الأخرى التي تبدو طبيعية إلى تنفيذ التعليمات البرمجية.

في بعض الهجمات، يقوم البرنامج النصي الخبيث بتنزيل وتنفيذ أرشيف يحتوي على برنامج سرقة المعلومات Lumma، والذي كان متاحًا من خلال نموذج البرامج الضارة كخدمة على المنتديات الناطقة باللغة الروسية منذ أغسطس 2022 على الأقل.

بمجرد تثبيته على جهاز الضحية، يبحث Lumma عن الملفات المرتبطة بمحافظ العملات المشفرة ويسرقها، وفقًا لكاسبيرسكي. ثم يحاول المهاجمون استخراج ملفات تعريف الارتباط وغيرها من بيانات الاعتماد المخزنة في المتصفحات، بما في ذلك البيانات من أرشيفات مدير كلمات المرور.

بعد استخراج البيانات القيمة، يزور البرنامج الخبيث صفحات متاجر مختلفة عبر الإنترنت. قال الباحثون: "الغرض هنا من المرجح أن يولد المزيد من الإيرادات لمشغليه من خلال تعزيز مشاهدات هذه المواقع الإلكترونية، على غرار برامج الإعلانات".

بينما تم استخدام Lumma سابقًا في هجمات CAPTCHA المزيفة، فإن Amadey هو إضافة أحدث، وفقًا لكاسبيرسكي. Amadey عبارة عن شبكة روبوتات ظهرت لأول مرة حوالي عام 2018 ويتم بيعها حاليًا بحوالي 500 دولار على منتديات القرصنة الناطقة باللغة الروسية.

تقوم Amadey بتنزيل العديد من الوحدات لسرقة بيانات الاعتماد من المتصفحات الشائعة، واكتشاف عناوين محفظة العملات المشفرة في الحافظة، واستبدالها بعناوين يتحكم فيها المهاجمون. يمكن لوحدة واحدة أيضًا التقاط لقطات شاشة، وفي بعض الحالات، تنزيل أداة الوصول عن بُعد Remcos إلى جهاز الضحية، مما يمنح المهاجمين التحكم الكامل.

لا يزال من غير الواضح ما هو التأثير الذي خلفته حملة CAPTCHA المزيفة أو مجموعات القراصنة التي كانت وراءها. ومع ذلك، وفقًا لكاسبيرسكي، كان المستخدمون في البرازيل وإسبانيا وإيطاليا وروسيا من بين الأكثر تضررًا.