تمت ملاحظة العديد من تطبيقات أندرويد الضارة التي تحول الأجهزة المحمولة التي تعمل بنظام التشغيل إلى وكلاء محليين (RESIPs) للجهات الفاعلة الأخرى في مجال التهديد، على متجر قوقل بلاي.

تأتي النتائج من فريق Satori Threat Intelligence التابع لـ HUMAN، والذي قال إن مجموعة تطبيقات VPN تأتي مزودة بمكتبة Golang التي حولت جهاز المستخدم إلى عقدة وكيل دون علمه.

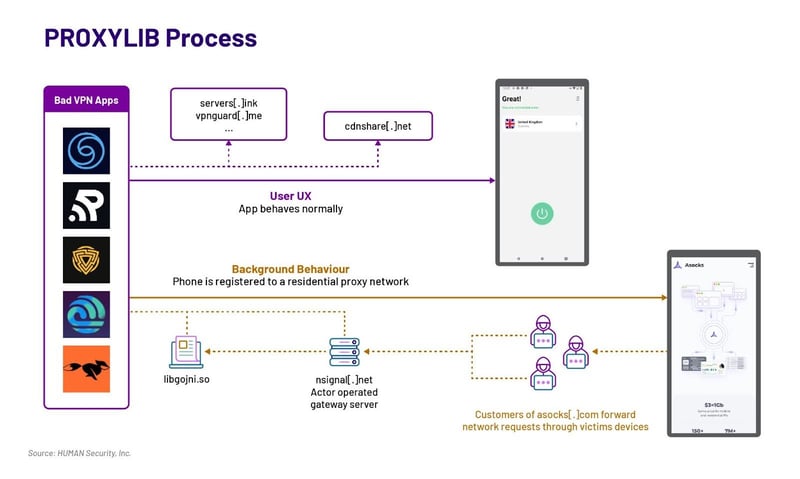

وقد أطلقت الشركة على العملية الاسم الرمزي PROXYLIB . تمت إزالة التطبيقات الـ 29 المعنية منذ ذلك الحين بواسطة قوقل.

الوكلاء المحليون عبارة عن شبكة من الخوادم الوكيلة التي يتم الحصول عليها من عناوين IP الحقيقية التي يقدمها مقدمو خدمات الإنترنت (ISP)، مما يساعد المستخدمين على إخفاء عناوين IP الفعلية الخاصة بهم عن طريق توجيه حركة المرور على الإنترنت من خلال خادم وسيط.

وبغض النظر عن فوائد عدم الكشف عن هويته، فهي جاهزة لإساءة استخدامها من قبل جهات التهديد ليس فقط للتعتيم على أصولها، ولكن أيضًا لتنفيذ مجموعة واسعة من الهجمات.

وقال باحثون أمنيون: "عندما يستخدم أحد ممثلي التهديد وكيلاً محليًا، يبدو أن حركة المرور من هذه الهجمات تأتي من عناوين IP محلية مختلفة بدلاً من عنوان IP لمركز بيانات أو أجزاء أخرى من البنية التحتية لممثل التهديد" . "يشتري العديد من الجهات الفاعلة في مجال التهديد إمكانية الوصول إلى هذه الشبكات لتسهيل عملياتها."

يمكن إنشاء بعض هذه الشبكات بواسطة مشغلي البرامج الضارة الذين يخدعون المستخدمين المطمئنين لتثبيت تطبيقات زائفة تقوم بشكل أساسي بتجميع الأجهزة في شبكة الروبوتات التي يتم تحقيق الدخل منها بعد ذلك لتحقيق الربح عن طريق بيع إمكانية الوصول إلى عملاء آخرين.

تم تصميم تطبيقات أندرويد VPN التي اكتشفها HUMAN لإنشاء اتصال مع خادم بعيد، وتسجيل الجهاز المصاب في الشبكة، ومعالجة أي طلب من شبكة الوكيل.

جانب آخر ملحوظ لهذه التطبيقات هو أن مجموعة فرعية منها تم تحديدها بين مايو وأكتوبر 2023 تتضمن مجموعة تطوير البرامج (SDK) من LumiApps، والتي تحتوي على وظيفة البرنامج الوكيل. وفي كلتا الحالتين، يتم سحب القدرة الخبيثة باستخدام مكتبة Golang الأصلية.

التطبيقات الضارة

تقدم LumiApps أيضًا خدمة تسمح للمستخدمين بشكل أساسي بتحميل أي ملف APK من اختيارهم، بما في ذلك التطبيقات الشرعية، وتجميع SDK إليه دون الحاجة إلى إنشاء حساب مستخدم، والذي يمكن بعد ذلك إعادة تنزيله ومشاركته مع الآخرين.

وتقول الشركة الإسرائيلية على موقعها على الإنترنت: "تساعد LumiApps الشركات على جمع المعلومات المتاحة للجمهور على الإنترنت" . "إنه يستخدم عنوان IP الخاص بالمستخدم لتحميل عدة صفحات ويب في الخلفية من مواقع ويب معروفة."

"يتم ذلك بطريقة لا تقاطع المستخدم مطلقًا وتتوافق تمامًا مع القانون العام لحماية البيانات/CCPA. ويتم بعد ذلك إرسال صفحات الويب إلى الشركات التي تستخدمها لتحسين قواعد بياناتها وتقديم منتجات وخدمات وأسعار أفضل."

يتم بعد ذلك توزيع هذه التطبيقات المعدلة – والتي تسمى mods – داخل وخارج متجر Google Play. تقوم LumiApps بترويج نفسها وSDK كطريقة بديلة لتحقيق الدخل من التطبيق لعرض الإعلانات.

هناك أدلة تشير إلى أن جهة التهديد التي تقف وراء PROXYLIB تبيع إمكانية الوصول إلى شبكة الوكيل التي أنشأتها الأجهزة المصابة من خلال LumiApps وAsocks، وهي شركة تعلن عن نفسها كبائع للوكلاء المحليين.

علاوة على ذلك، في محاولة لدمج SDK في أكبر عدد ممكن من التطبيقات وتوسيع حجم شبكة الروبوتات، تقدم LumiApps مكافآت نقدية للمطورين بناءً على مقدار حركة المرور التي يتم توجيهها عبر أجهزة المستخدم التي قامت بتثبيت تطبيقاتهم. يتم أيضًا الإعلان عن خدمة SDK على وسائل التواصل الاجتماعي ومنتديات القبعة السوداء.

وصفت الأبحاث الحديثة التي نشرتها Orange Cyberdefense وSekoia الوكلاء المحليين بأنهم جزء من "نظام بيئي مجزأ ولكنه مترابط"، حيث يتم الإعلان عن خدمات البروكسي بطرق مختلفة تتراوح من المساهمات التطوعية إلى المتاجر المخصصة وقنوات إعادة البيع.

التطبيقات الضارة

"[في حالة SDKs]، غالبًا ما يكون البرنامج الوكيل مضمنًا في منتج أو خدمة"، كما أشارت الشركات . قد لا يلاحظ المستخدمون أنه سيتم تثبيت البرنامج الوكيل عند قبول شروط استخدام التطبيق الرئيسي المضمن معه. ويؤدي هذا النقص في الشفافية إلى قيام المستخدمين بمشاركة اتصالهم بالإنترنت دون فهم واضح."

المصدر: The hacker news, Human Security