يمكن استخدام تقنية استغلال جديدة تسمى تهريب بروتوكول نقل البريد البسيط ( SMTP ) كسلاح من قبل جهات التهديد لإرسال رسائل بريد إلكتروني مخادعة بعناوين مرسلين مزيفة مع تجاوز الإجراءات الأمنية.

وقال تيمو لونجين، كبير المستشارين الأمنيين في شركة SEC Consult، في تحليل نُشر الشهر الماضي: "يمكن للجهات الفاعلة في مجال التهديد إساءة استخدام خوادم SMTP الضعيفة في جميع أنحاء العالم لإرسال رسائل بريد إلكتروني ضارة من عناوين بريد إلكتروني عشوائية، مما يسمح بهجمات التصيد الاحتيالي المستهدفة" .

SMTP هو بروتوكول TCP/IP يُستخدم لإرسال واستقبال رسائل البريد الإلكتروني عبر الشبكة. لترحيل رسالة من عميل بريد إلكتروني (المعروف أيضًا باسم وكيل مستخدم البريد)، يتم إنشاء اتصال SMTP بين العميل والخادم من أجل نقل المحتوى الفعلي للبريد الإلكتروني.

يعتمد الخادم بعد ذلك على ما يسمى وكيل نقل البريد (MTA) للتحقق من مجال عنوان البريد الإلكتروني للمستلم، وإذا كان مختلفًا عن ذلك الخاص بالمرسل، فإنه يستعلم عن نظام اسم المجال (DNS) للبحث عن MX (البريد ) مبادل) سجل مجال المستلم وأكمل تبادل البريد.

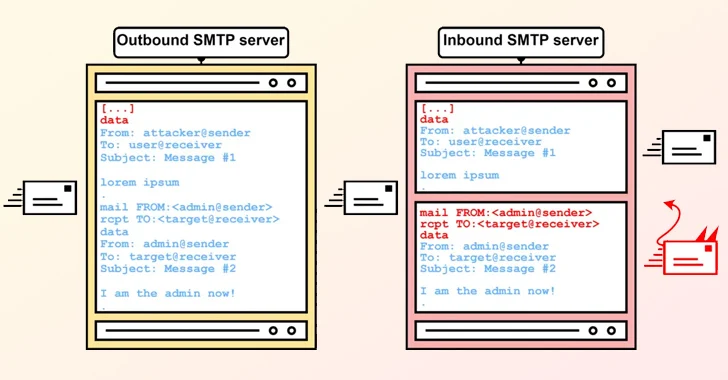

يكمن جوهر تهريب SMTP في التناقضات التي تنشأ عندما تتعامل خوادم SMTP الصادرة والواردة مع تسلسلات نهاية البيانات بشكل مختلف، مما قد يمكّن الجهات الفاعلة في مجال التهديد من اختراق بيانات الرسالة، و"تهريب" أوامر SMTP التعسفية، وحتى إرسال أوامر منفصلة رسائل البريد الإلكتروني.

تهريب SMTP

إنه يستعير المفهوم من طريقة هجوم معروفة يشار إليها باسم تهريب طلب HTTP ، والتي تستفيد من التناقضات في تفسير ومعالجة رؤوس HTTP "طول المحتوى" و"ترميز النقل" لإضافة طلب غامض إلى الطلب الوارد. سلسلة.

وعلى وجه التحديد، فهو يستغل الثغرات الأمنية في خوادم المراسلة من Microsoft وGMX وCisco لإرسال رسائل بريد إلكتروني تنتحل ملايين النطاقات. تأثرت أيضًا تطبيقات SMTP من Postfix وSendmail.

يسمح هذا بإرسال رسائل بريد إلكتروني مزورة تبدو وكأنها صادرة من مرسلين شرعيين وعمليات التحقق من الهزيمة التي تم وضعها لضمان صحة الرسائل الواردة - على سبيل المثال، البريد المحدد بمفاتيح المجال ( DKIM ) ومصادقة الرسائل المستندة إلى المجال وإعداد التقارير والمطابقة ( DMARC )، وإطار سياسة المرسل ( SPF ).

وبينما قامت Microsoft وGMX بتصحيح المشكلات، قالت Cisco إن النتائج لا تشكل "ثغرة أمنية، ولكنها ميزة ولن تغير التكوين الافتراضي". ونتيجة لذلك، لا يزال تهريب SMTP الوارد إلى مثيلات Cisco Secure Email ممكنًا باستخدام التكوينات الافتراضية.

كحل، توصي SEC Consult مستخدمي Cisco بتغيير إعداداتهم من "نظيف" إلى "سماح" لتجنب تلقي رسائل البريد الإلكتروني المخادعة مع عمليات فحص DMARC الصالحة.

المصدر: The Hacker News