الحقوق الرقمية |

كشفت HP Wolf Security، في في تقرير حديث عن حملات البرامج الضارة والاتجاهات والتقنيات البارزة التي تم تحديدها من بيانات قياس العملاء عن بعد من HP Wolf Security في الربع الثالث من عام 2024.

النتائج الرئيسية

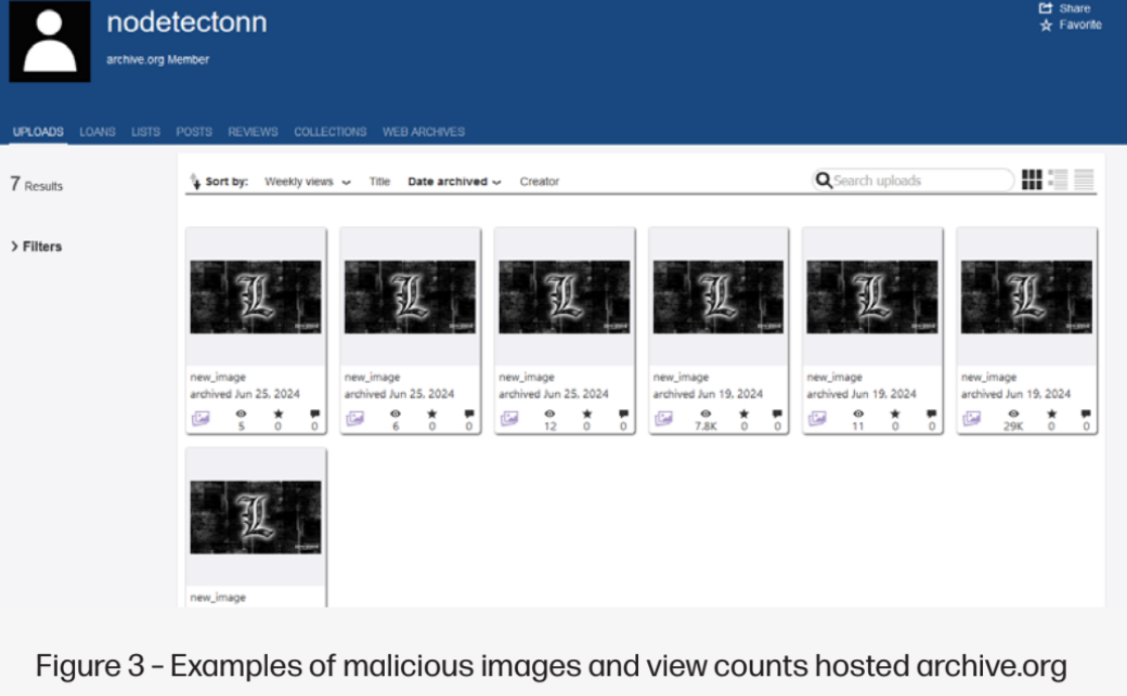

- في الربع الثالث، تمكنت HP Sure Click من اكتتشاف حملات تنشر برامج VIP Keylogger و0bj3ctivityStealer الخبيثة والتي تعتمد على نفس التقنيات وأدوات التحميل لإصابة أجهزة الكمبيوتر. في كلتا الحملتين، قام المهاجمون بإخفاء التعليمات البرمجية الضارة في الصور ( T1027.009 ) التي قاموا بتحميلها إلى archive.org، وهو موقع ويب لاستضافة الملفات، واستخدموا نفس أداة التحميل .NET لتثبيت حمولاتهم النهائية. من خلال إخفاء التعليمات البرمجية الضارة في الصور واستضافتها على مواقع ويب شرعية ( T1102 )، كان المهاجمون أكثر عرضة لتجاوز أمان الشبكة مثل وكلاء الويب الذين يعتمدون على عمليات التحقق من السمعة.

- أحد الأساليب التي رأى الباحثون أن الجهات الفاعلة في مجال التهديد تستخدمها لإصابة أجهزة الكمبيوتر هو تهريب HTML ( T1027.006 )، حيث يتم خداع الضحايا لفتح ملفات HTML تحتوي على برامج ضارة. في الربع الثالث، أوقفت HP Sure Click حملة تهريب HTML التي تقدم حصان طروادة للوصول عن بعد XWorm (RAT). يشبه النشاط الحملات التي تقدم AsyncRAT التي شوهدت في الربع الثاني من عام 2024. والجدير بالذكر أن ملفات HTML تحمل علامات تشير إلى أنها قد كُتبت بمساعدة GenAI. يشير النشاط إلى الاستخدام المتزايد لـ GenAI في مراحل الوصول الأولية وتسليم البرامج الضارة لسلسلة الهجوم. في الواقع، من الممكن أن يستفيد الجهات الفاعلة في مجال التهديد من GenAI، من توسيع نطاق الهجمات وإنشاء اختلافات يمكن أن تزيد من معدلات الإصابة، إلى جعل الإسناد من قبل المدافعين عن الشبكة أكثر صعوبة.

- في الربع الثالث، حدد فريق أبحاث التهديدات في HP حملة أوقفتها HP Sure Click حيث قام الجهات الفاعلة في مجال التهديد بتحميل برامج ضارة لسرقة المعلومات إلى مستودعات التعليمات البرمجية على GitHub لأدوات الغش وتعديل ألعاب الفيديو. يقوم البرنامج الضار Lumma Stealer باستخراج كلمات مرور الضحايا ومحافظ العملات المشفرة وبيانات المتصفح.