من 15 مايو حتى 31 يوليو 2023، اكتشفت كاسبرسكي 22400 موقع WordPress فريد تم اختراقه لإنشاء صفحات تصيد. يتضمن الرقم كلاً من المواقع المخترقة ذات الوصول المفتوح إلى لوحة التحكم في وقت الاكتشاف والمواقع التي لم تكن لوحات التحكم الخاصة بها متاحة للمستخدمين غير المصادق عليهم.

يقوم المخادعون باختراق مواقع الويب ووضع محتوى ضار عليها، بدلاً من تسجيل مجالات جديدة. إلى جانب وضع صفحة تصيد داخل موقع الويب الذي يقومون باختراقه، يمكن للمحتالين سرقة جميع البيانات الموجودة على الخادم وتعطيل تشغيل الموقع تمامًا.

لتعيين فخ التصيد. قد يتم استهداف مواقع الويب المهملة منذ فترة طويلة وحتى تلك التي تتم صيانتها بشكل نشط بهذه الطريقة. على وجه الخصوص، يميل المتسللون إلى اختراق مواقع الويب الصغيرة التي لا يستطيع أصحابها التعرف على وجودهم على الفور.

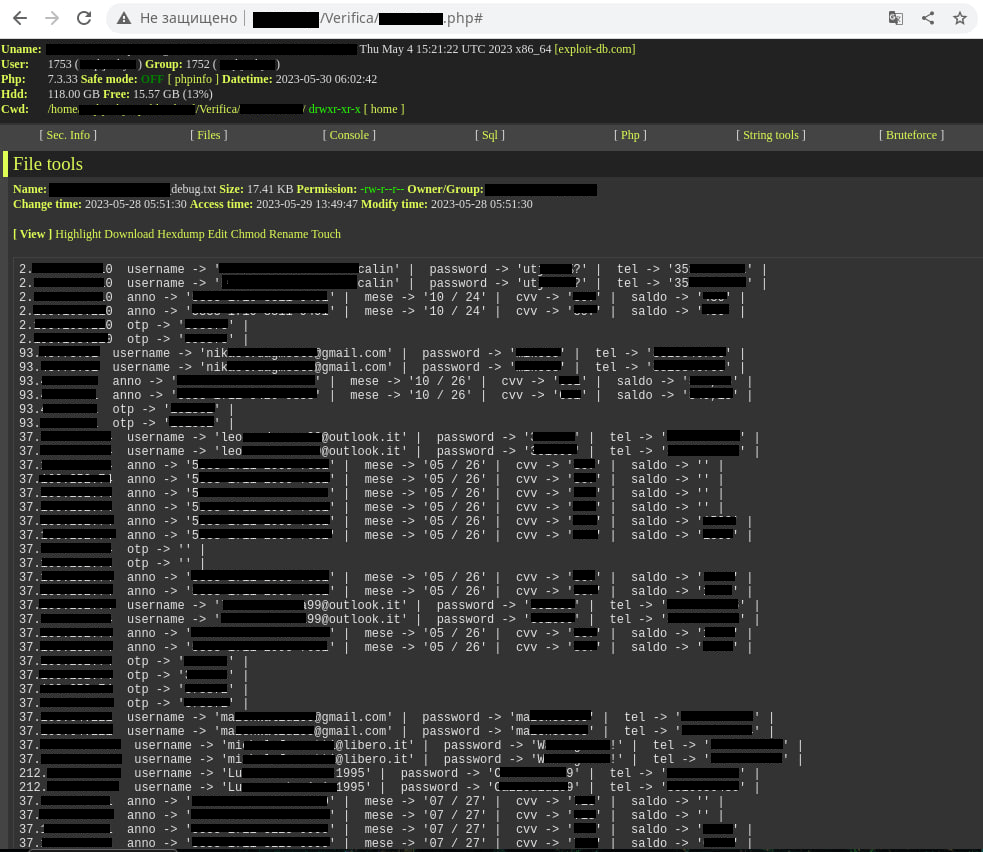

يتم تخزين البيانات، مثل بيانات اعتماد أحد مواقع الويب، وتفاصيل البطاقة المصرفية بما في ذلك رمز التحقق من البطاقة (CVV) أو غيرها من المعلومات الشخصية اعتمادًا على نوع عملية الاحتيال، في لوحة التحكم إذا أدخلها زائر على الصفحة المزيفة. إذا كان موقع الويب يحتوي أيضًا على غلاف ويب مثبت ويمكن لأي شخص الوصول إلى المحتوى، فستكون بيانات الضحية مرئية لأي شخص.

قد يعرض المحتالون البيانات المسروقة للبيع على شبكة الإنترنت المظلمة أو يستخدمونها لسرقة الأموال من الحساب المصرفي للضحية. علاوة على ذلك، قد يستخدمون المعلومات التي يجمعونها لجعل عمليات الاحتيال المستقبلية تبدو أكثر مصداقية.

غالبًا ما تعاني مواقع الويب المدعومة من WordPress من نقاط ضعف تسمح للمحتالين بالوصول بسهولة إلى لوحة التحكم باستخدام برنامج نصي خاص ونشر محتوى ضار. بدلاً من ذلك، يمكن للمتسللين فرض بيانات اعتماد المسؤول أو استخدام كلمة مرور مسروقة. يجب على مسؤولي مواقع الويب استخدام كلمات مرور قوية وفريدة من نوعها ومصادقة متعددة العوامل لحماية حساباتهم من الاختراق وتحديث برنامج الخادم بشكل منتظم وإلغاء تنشيط المكونات الإضافية غير المستخدمة.

على الرغم من أن المتسللين يعملون بجد لإنشاء تقليد موثوق لمواقع الويب الشهيرة التي يستهدف مستخدموها، إلا أنه يمكنك التعرف على علامات التصيد الاحتيالي على موقع ويب تم اختراقه. على وجه الخصوص ، احترس مما يلي:

• يحتوي عنوان URL للصفحة على مجلدات مثل / wp-Config / ، / wp-content / ، / wp-admin / ، / wp-include / أو ما شابه ، ويحتوي الدليل الوجهة على ملف PHP. يمكن رؤية صفحات الويب ذات الامتداد .php على مواقع الويب الشرعية، ولكنها تعد علامة أكيدة على التصيد الاحتيالي عند دمجها مع أسماء الدليل أعلاه.

• صفحة التصيد الاحتيالي: عنوان URL يظهر / wp-content / وتسمى الصفحة login.php

• يبدو أن المحتوى الموجود على الصفحة الرئيسية ليس له علاقة بصفحة التصيد.

• يحتوي عنوان URL على الاسم الصحيح (أو المعدل) للخدمة التي يحاول المحتالون تقليدها، ولكن الاسم لا علاقة له باسم موقع الويب نفسه.

المصدر: SecureList | Kaspersky